Un nuevo sitio web de cuenta regresiva cuántica proyecta un dos– a una ventana de tres años para que las computadoras cuánticas rompan la criptografía de clave pública ampliamente utilizada, colocando a Bitcoin dentro de su alcance.

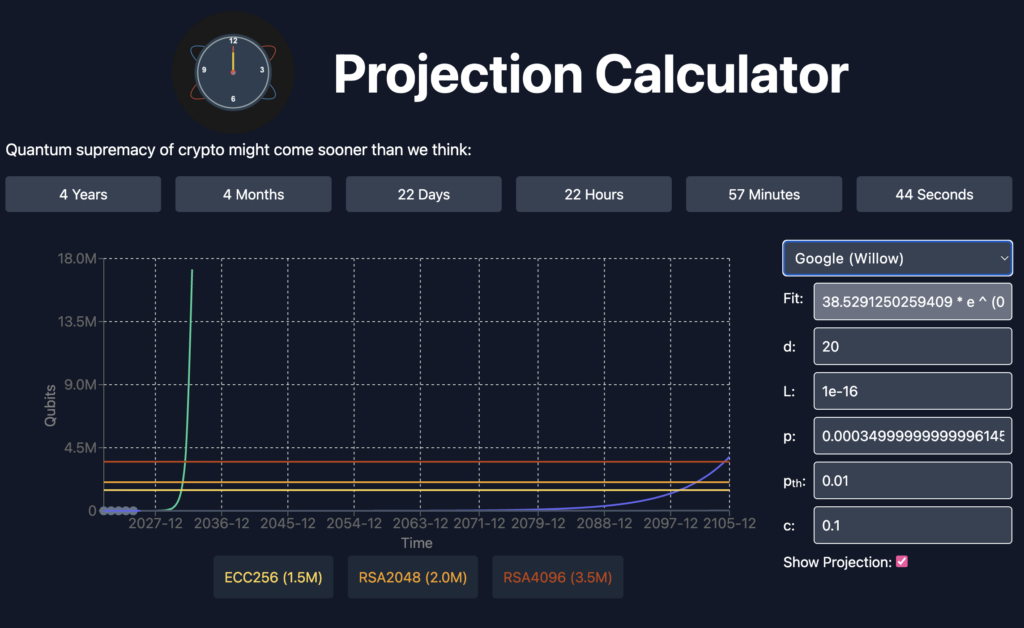

Sitios como The Quantum Doom Clock, operado por Postquant Labs y Hadamard Gate Inc., agrupan suposiciones agresivas sobre el escalado de qubits y las tasas de error en una línea de tiempo que abarca desde finales de la década de 2020 hasta principios de la de 2030 para una computadora cuántica criptográficamente relevante.

Este marco también funciona como marketing de productos para herramientas poscuánticas, pero es necesario leer la letra pequeña para darse cuenta de esa divulgación.

Según Quantum Doom Clock, estimaciones recientes de recursos que comprimen los recuentos de qubits lógicos, combinadas con tendencias optimistas de errores de hardware, sugieren que la clase de qubit físico requerida para romper ECC cae en el rango de unos pocos millones según modelos favorables.

Los ajustes preestablecidos del reloj dependen del crecimiento exponencial del hardware y de la mejora de la fidelidad con escala, mientras que los gastos generales de tiempo de ejecución y corrección de errores se tratan como superables con poco tiempo.

Los organismos gubernamentales de normalización no están tratando una pausa entre 2027 y 2031 como un caso base.

La guía CNSA 2.0 de la Agencia de Seguridad Nacional de EE. UU. recomienda que los sistemas de seguridad nacional completen su transición a algoritmos poscuánticos para 2035, con hitos escalonados antes de esa fecha, una cadencia de la que se hizo eco el Centro Nacional de Seguridad Cibernética del Reino Unido.

Esto requiere identificar servicios cuánticos sensibles para 2028, priorizar las migraciones de alta prioridad para 2031 y completarlas para 2035.

El horizonte político sirve como una brújula de riesgo práctica para las instituciones que deben planificar presupuestos de capital, dependencias de proveedores y programas de cumplimiento, lo que implica un arco de migración de varios años en lugar de un precipicio de dos años.

El progreso del laboratorio es real y relevante, pero no exhibe la combinación de escala, coherencia, calidad de puerta lógica y rendimiento de fábrica de puerta T que el algoritmo de Shor requeriría con parámetros que rompieran Bitcoin.

Según Caltech, una matriz de átomos neutros con 6.100 qubits ha alcanzado una coherencia de 12,6 segundos con transporte de alta fidelidad, un paso de ingeniería hacia la tolerancia a fallos en lugar de una demostración de puertas lógicas de bajo error a distancias de código adecuadas.

El trabajo del chip Willow de Google destaca los avances algorítmicos y de hardware en 105 qubits, afirmando una supresión exponencial de errores con escala en tareas específicas. Mientras tanto, IBM ha demostrado un bucle de control de corrección de errores en tiempo real que se ejecuta en hardware AMD básico, lo que es un paso hacia la tolerancia a fallos de los sistemas.

Ninguna de estas piezas elimina los gastos generales dominantes que estudios de recursos anteriores identificaron para objetivos clásicos como RSA y ECC bajo supuestos de código de superficie.

Un análisis de 2021 ampliamente citado por Gidney y Ekerå estimó que factorizar RSA-2048 en aproximadamente ocho horas necesitaría aproximadamente 20 millones de qubits físicos ruidosos con tasas de error físico de alrededor de 10⁻³, lo que subraya cómo las fábricas de destilación y la distancia del código totalizan más que los recuentos de dispositivos en bruto.

Para Bitcoin, el primer vector material es la exposición de claves en la cadena en lugar de ataques de cosecha ahora-descifrado-después contra SHA-256. Según Bitcoin Optech, los resultados que ya revelan claves públicas, como el P2PK heredado, el P2PKH reutilizado después del gasto y algunas rutas Taproot, se convertirían en objetivos una vez que exista una máquina criptográficamente relevante.

Al mismo tiempo, el P2PKH típico permanece protegido mediante hash hasta que se agota. Los investigadores y contribuyentes principales rastrean múltiples rutas de contención y actualización, incluidas firmas únicas de Lamport o Winternitz, formatos de direcciones P2QRH y propuestas para poner en cuarentena o forzar la rotación de UTXO inseguros.

Los defensores de BIP-360 afirman que más de 6 millones de BTC se guardan en salidas expuestas cuánticamente en P2PK, SegWit reutilizado y Taproot, lo que se entiende mejor como un límite superior de los defensores en lugar de una métrica de consenso.

La economía de la migración importa tanto como la física.

Ahora que el NIST está finalizando FIPS-203 para encapsulación de claves y FIPS-204 para firmas, las billeteras y los intercambios pueden implementar la familia elegida hoy.

Según NIST FIPS-204, ML-DSA-44 tiene una clave pública de 1312 bytes y una firma de 2420 bytes, que son órdenes de magnitud mayores que las de secp256k1.

Bajo las restricciones de bloque actuales, reemplazar un testigo de entrada P2WPKH típico con una firma poscuántica y una clave pública aumentaría el tamaño por entrada de decenas de bytes virtuales a varios kilobytes. Esto comprimiría el rendimiento y aumentaría las tarifas a menos que se combine con agregación, construcciones compatibles con la verificación por lotes o patrones de confirmación y revelación que muevan datos masivos fuera de las rutas activas.

Las instituciones con muchas UTXO de clave pública expuestas tienen un incentivo económico para desexponer y rotar metódicamente antes de que una lucha concentre la demanda en una única ventana de aumento de tarifas.

Las divergencias entre un reloj de marketing agresivo y hojas de ruta institucionales pueden resumirse como un conjunto de supuestos de entrada.

Artículos recientes que reducen los recuentos de qubits lógicos para problemas de factorización y registros discretos pueden hacer que un objetivo de unos pocos millones de qubits físicos parezca más cercano, pero solo bajo tasas de error físico asumidas y distancias de código que permanecen más allá de lo que los laboratorios demuestran a escala.

La visión de laboratorio convencional refleja el escalamiento gradual de los dispositivos, donde la adición de qubits puede erosionar la calidad, con un camino hacia tasas de error de 10⁻⁴ a 10⁻⁵ a medida que aumenta la distancia del código.

Una lectura conservadora sitúa los límites materiales, la complejidad del control y el rendimiento de la fábrica T como limitadores de velocidad que extienden los plazos hasta la década de 2040 y más allá, en ausencia de avances.

La política para completar las migraciones para 2035 se alinea más con los casos escalonados y conservadores que con las trayectorias exponenciales del hardware.

*Los totales dependen de la distancia del código de superficie, los objetivos de error de la puerta lógica y el rendimiento de la destilación de la puerta T. Véase Gidney y Ekerå (2021).

Los indicadores prospectivos a tener en cuenta son concretos.

- Demostraciones revisadas por pares de puertas lógicas de larga duración, no solo de memoria, a una distancia de código de alrededor de 25 con tasas de error lógico inferiores a 10⁻⁶.

- Prácticas fábricas de destilación de puerta T que ofrecen rendimiento para algoritmos con más de 10⁶ qubits lógicos.

- Propuestas de mejora de Bitcoin que avanzan en las rutas de firma poscuánticas desde el prototipo hasta el estándar implementable, incluidos formatos que mantienen los artefactos masivos fuera del camino caliente.

- Compromisos públicos por parte de las principales bolsas y custodios de rotar los productos expuestos, lo que distribuiría la presión de las tarifas a lo largo del tiempo.

La utilidad de Doom Clock es narrativa, comprimiendo la incertidumbre en urgencia que canaliza hacia una solución del proveedor.

La brújula de riesgo que importa para la ingeniería y la planificación de capital está anclada en los estándares del NIST ahora finalizados, los plazos de migración del gobierno alrededor de 2035 y los hitos del laboratorio que marcarían puntos de inflexión reales para la tolerancia a fallas.

Según FIPS-203 y FIPS-204 del NIST, la ruta de herramientas está disponible hoy, lo que significa que las billeteras y los servicios pueden comenzar a desexponer claves y probar firmas más grandes sin aceptar una premisa apocalíptica de dos años.

Las opciones de diseño de hash y luego revelación de Bitcoin ya retrasan la exposición hasta pasar tiempo en caminos comunes, y el libro de jugadas de la red incluye múltiples opciones de rotación y contención cuando señales creíbles, no relojes de proveedores, indican que es hora de proceder.

Sin embargo, vale la pena recordar que cuando las computadoras cuánticas hacen vulnerable la criptografía de Bitcoin, otros sistemas heredados también quedan expuestos. Los bancos, las redes sociales, las aplicaciones financieras y mucho más tendrán puertas traseras abiertas.

El colapso social es un riesgo mayor que perder algunas criptomonedas si los sistemas heredados no se actualizan.

Para aquellos que argumentan que las actualizaciones de Bitcoin serán más lentas que las de los bancos, etc., recuerden esto: algunos cajeros automáticos y otras infraestructuras bancarias en todo el mundo todavía funcionan con Windows XP.